- Comment puis-je effectuer une analyse ping avec nmap?

- Est-il illégal d'utiliser nmap?

- Quelles options utiliseriez-vous pour configurer nmap pour ignorer la découverte d'hôtes ping?

- Les pirates utilisent-ils nmap?

- Comment les pirates utilisent les ports ouverts?

- Que sont les commandes Nmap?

- Les scans Nmap peuvent-ils être détectés?

- Pourquoi l'analyse des ports est-elle dangereuse??

- Est-il illégal d'envoyer une requête ping à une adresse IP?

- Qu'est-ce que l'analyse agressive dans nmap?

- Comment diriez-vous à Nmap d'analyser tous les ports?

- Quel commutateur Nmap empêchera le ping d'une machine cible?

Comment puis-je effectuer une analyse ping avec nmap?

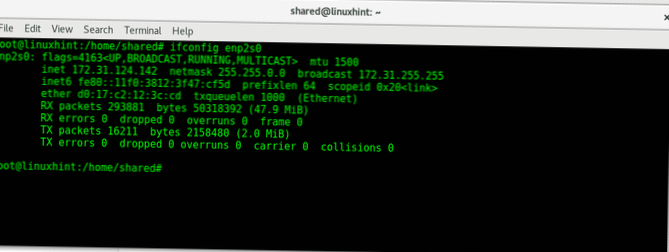

Lancez une analyse ping sur un segment de réseau à l'aide de la commande suivante:

- #nmap -sn <cible>

- -PS / PA / PU / PY [portlist]: découverte TCP SYN / ACK, UDP ou SCTP vers des ports donnés.

- -PE / PP / PM: sondes de découverte d'écho, d'horodatage et de demande de masque de réseau ICMP.

- -PO [liste de protocoles]: ping de protocole IP.

Est-il illégal d'utiliser nmap?

L'utilisation de Nmap n'est pas exactement un acte illégal car aucune loi fédérale aux États-Unis n'interdit explicitement l'analyse des ports. Une utilisation efficace de Nmap peut protéger votre réseau système contre les intrus. Cependant, une analyse de port non approuvée pour quelque raison que ce soit peut vous conduire à l'emprisonnement, au licenciement, à la disqualification ou même à l'interdiction de votre FAI.

Quelles options utiliseriez-vous pour configurer nmap pour ignorer la découverte d'hôte ping?

Pour ignorer la découverte d'hôte et l'analyse des ports, tout en autorisant l'exécution de NSE, utilisez les deux options -Pn -sn ensemble. Pour les machines sur un réseau Ethernet local, l'analyse ARP sera toujours effectuée (à moins que --disable-arp-ping ou --send-ip ne soit spécifié) car Nmap a besoin d'adresses MAC pour analyser davantage les hôtes cibles.

Les pirates utilisent-ils nmap?

Nmap peut être utilisé par les pirates pour accéder à des ports non contrôlés sur un système. Tout ce qu'un pirate informatique devrait faire pour réussir à entrer dans un système ciblé serait d'exécuter Nmap sur ce système, de rechercher des vulnérabilités et de trouver comment les exploiter. Cependant, les pirates informatiques ne sont pas les seuls à utiliser la plate-forme logicielle.

Comment les pirates utilisent les ports ouverts?

Les pirates (ou crackers) malveillants ("black hat") utilisent couramment un logiciel d'analyse de port pour trouver quels ports sont "ouverts" (non filtrés) sur un ordinateur donné, et si un service réel écoute ou non sur ce port. Ils peuvent ensuite tenter d'exploiter les vulnérabilités potentielles de tous les services qu'ils trouvent.

Que sont les commandes Nmap?

Commandes de numérisation de base

| But | Commander | Exemple |

|---|---|---|

| Analyser une seule cible | nmap [cible] | nmap 192.168.0.1 |

| Analyser plusieurs cibles | nmap [cible1, cible2, etc | nmap 192.168.0.1 192.168.0.2 |

| Analyser une gamme d'hôtes | nmap [plage d'adresses IP] | nmap 192.168.0.1 à 10 |

| Analyser un sous-réseau entier | nmap [adresse IP / cdir] | nmap 192.168.0.1/24 |

Les scans Nmap peuvent-ils être détectés?

En général, seuls les types d'analyse qui établissent des connexions TCP complètes sont consignées, tandis que l'analyse Nmap SYN par défaut se faufile. ... Les scans intrusifs, en particulier ceux qui utilisent la détection de version Nmap, peuvent souvent être détectés de cette façon. Mais seulement si les administrateurs lisent régulièrement les journaux système.

Pourquoi l'analyse des ports est-elle dangereuse??

À quel point les analyses de port sont-elles dangereuses?? Une analyse de port peut aider un attaquant à trouver un point faible pour attaquer et s'introduire dans un système informatique. ... Ce n'est pas parce que vous avez trouvé un port ouvert que vous pouvez l'attaquer. Mais, une fois que vous avez trouvé un port ouvert exécutant un service d'écoute, vous pouvez le scanner à la recherche de vulnérabilités.

Est-il illégal d'envoyer une requête ping à une adresse IP?

Envoyez quelques millions de pings de partout sur Internet à la même adresse IP Google, eh bien, c'est une attaque par déni de service. Cela ne fonctionnera pas sur Google, mais il est illégal dans de nombreuses régions du monde et causera probablement des problèmes à tous les FAI via lesquels il passe.

Qu'est-ce que l'analyse agressive dans nmap?

Analyse agressive

Nmap a un mode agressif qui permet la détection du système d'exploitation, la détection de version, l'analyse de script et le traceroute. Vous pouvez utiliser l'argument -A pour effectuer une analyse agressive.

Comment diriez-vous à Nmap d'analyser tous les ports?

Pour commencer, téléchargez et installez Nmap à partir du nmap.site Web org, puis lancez une invite de commande. Taper nmap [hostname] ou nmap [ip_address] lancera une analyse par défaut. Une analyse par défaut utilise 1000 ports TCP communs et la découverte d'hôte est activée. La découverte d'hôte effectue une vérification pour voir si l'hôte est en ligne.

Quel commutateur Nmap empêchera le ping d'une machine cible?

Par défaut, Nmap n'effectue que des sondages intensifs tels que les analyses de port, la détection de version ou la détection du système d'exploitation contre les hôtes qui se sont révélés actifs. Pour changer ce comportement, nous utilisons l'option -Pn (pas d'option ping). Avec cette option, nmap continue de remplir sa fonction, comme si l'hôte était actif.

Naneedigital

Naneedigital