- Comment retracer ou identifier les pirates informatiques?

- Comment les hackers se font-ils prendre?

- Comment les pirates restent-ils anonymes??

- Quelles informations les pirates recherchent-ils??

- Netstat montre-t-il les pirates?

- Pouvez-vous savoir qui a piraté votre e-mail?

- Les pirates vont-ils en prison?

- Comment les pirates cachent leur IP?

- Où les pirates apprennent-ils à pirater?

- Pouvez-vous être suivi sur Tor?

- Quel VPN les pirates utilisent-ils??

- Comment puis-je cacher mon identité en ligne?

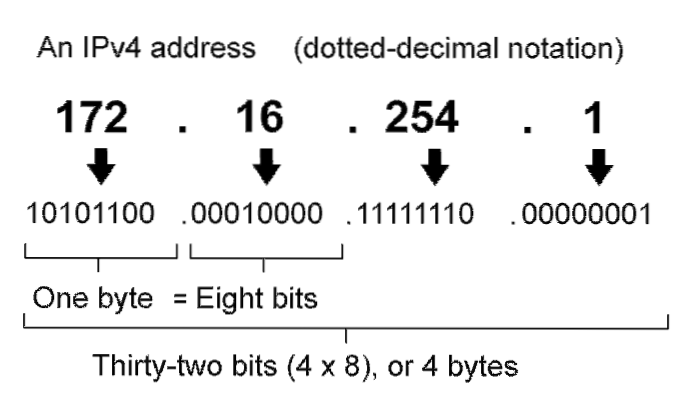

Comment retracer ou identifier les pirates informatiques?

La première étape pour identifier un hacker est de retracer l'adresse IP de l'intrus. ... L'autre méthode de traçage d'un pirate consiste à utiliser le serveur de noms de domaine (DNS). Les DNS sont des machines connectées à Internet qui gardent une trace des adresses IP et des noms de domaine d'autres PC.

Comment les hackers se font-ils prendre?

Les pirates utilisent souvent un logiciel sécurisé tel qu'un serveur proxy pour cacher leur identité et canaliser leurs communications à travers de nombreux pays différents afin d'échapper à la détection. ... La combinaison de ces outils leur permet de commettre leurs crimes sans être détectés et dans des pays où ils savent qu'ils ne peuvent pas être poursuivis.

Comment les pirates restent-ils anonymes??

Utilisez plutôt des services de messagerie ou des remailers anonymes. Les services de messagerie anonymes vous permettent d'envoyer un e-mail à quelqu'un sans aucune trace de votre retour, surtout s'ils sont associés à un accès VPN ou TOR. Les remailers sont un service par lequel vous pouvez envoyer à partir d'un compte de messagerie réel et le remailer le transmettra de manière anonyme.

Quelles informations les pirates recherchent-ils??

Des hackers expérimentés peuvent accéder aux éléments suivants: Vos numéros de carte de crédit. Votre compte bancaire. Votre numéro de sécurité sociale.

Netstat montre-t-il les pirates?

Si le malware sur notre système doit nous faire du mal, il doit communiquer avec le centre de commande et de contrôle géré par le pirate informatique. ... Netstat est conçu pour identifier toutes les connexions à votre système. Essayons de l'utiliser pour voir s'il existe des connexions inhabituelles.

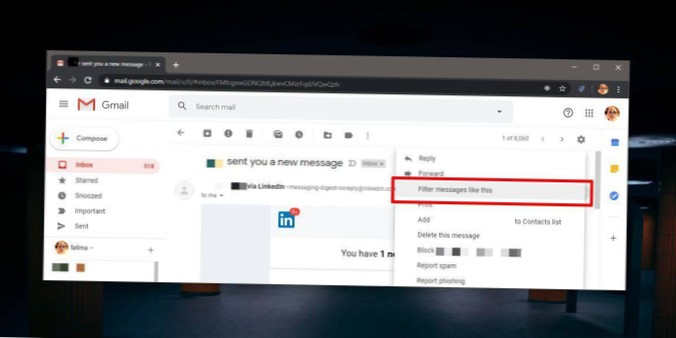

Pouvez-vous savoir qui a piraté votre e-mail?

La réponse courte est qu'il est extrêmement peu probable que vous sachiez qui a piraté votre compte de messagerie. Tu ne peux presque rien faire.

Les pirates vont-ils en prison?

Le piratage (ou plus formellement, «l'accès non autorisé à un ordinateur») est défini dans la loi californienne comme un accès sciemment à tout ordinateur, système informatique ou réseau sans autorisation. ... C'est généralement un délit, passible d'un an de prison de comté.

Comment les pirates cachent leur IP?

TOR- Le routeur Onion est une autre méthode populaire utilisée par les cybercriminels pour cacher leurs traces. Le réseau Tor en termes plus simples ressemble à un proxy sur les stéroïdes. Le réseau fera rebondir votre connexion sur plusieurs points pour fournir un degré élevé d'anonymat.

Où les pirates apprennent-ils à pirater?

Réponse courte: par l'auto-apprentissage et par le biais de forums privés, mais de nos jours, il existe des cours accessibles au public grâce à la montée du pen-testing (piratage juridique). Réponse longue: être un «hacker» nécessite des connaissances provenant de nombreux sous-domaines informatiques.

Pouvez-vous être suivi sur Tor?

Bien que Tor offre un niveau d'anonymat beaucoup plus élevé qu'un navigateur Web classique, il n'est pas sécurisé à 100%. Votre position sera masquée et votre trafic ne pourra pas être suivi, mais certaines personnes pourront toujours voir votre activité de navigation - au moins une partie de celle-ci.

Quel VPN les pirates utilisent-ils??

NordVPN arrête les attaques d'usurpation DNS (nous arrêtons également les fuites DNS! Lorsque vous utilisez NordVPN ou tout autre VPN, utilisez notre test de fuite DNS gratuit pour vous assurer que vous êtes en sécurité). Lorsque votre signal DNS passe du serveur DNS de NordVPN à travers votre tunnel crypté, il est pratiquement impossible pour les pirates de corrompre ce signal de quelque manière que ce soit.

Comment puis-je cacher mon identité en ligne?

Tout d'abord, vous pouvez utiliser un réseau privé virtuel (VPN). Dans la plupart des cas, un VPN obscurcit votre adresse IP, et un proxy fait de même - et dans certains cas, encore mieux. Un VPN est un réseau privé et crypté qui «tunnels» via un réseau public (généralement Internet) pour connecter des sites ou des utilisateurs distants.

Naneedigital

Naneedigital