- Comment vérifier l'intégrité d'un fichier téléchargé?

- Comment un algorithme de hachage est-il utilisé pour vérifier l'intégrité d'un fichier?

- Comment garantir l'intégrité des fichiers?

- L'algorithme de hachage fournit-il l'intégrité?

- Comment fonctionne la vérification des fichiers?

- Comment trouver la valeur de hachage d'un fichier?

- Quel est le but du hachage de fichier?

- Quel est le but du hachage?

- Quels sont les différents types de techniques de hachage?

- Qu'est-ce que la vérification de l'intégrité?

- Que signifie l'intégrité?

- Est utilisé pour vérifier l'intégrité d'un message?

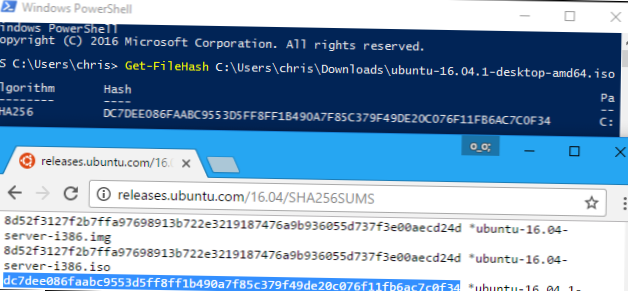

Comment vérifier l'intégrité d'un fichier téléchargé?

Vérifier sur Internet

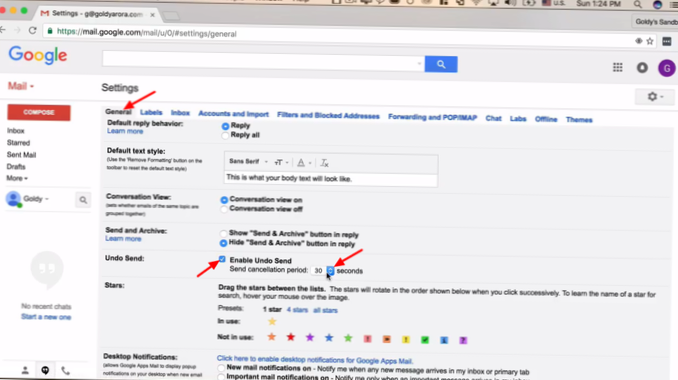

Le service est facile à utiliser. Faites simplement glisser & déposez le fichier correspondant dans la zone de dépôt de la page Web ou ouvrez la boîte de dialogue de fichier. Ensuite, choisissez SHA256 ou MD5 comme type de somme de contrôle, insérez la somme de contrôle du fichier que vous avez obtenu à partir de la page Web de téléchargement. Cliquez enfin sur [Comparer] pour lancer la vérification.

Comment un algorithme de hachage est-il utilisé pour vérifier l'intégrité d'un fichier?

L'algorithme de fonction de hachage cryptographique fonctionne en comparant les valeurs de hachage d'origine et actuelles du fichier. Et si un octet ou même une partie des données du fichier a été modifié, les valeurs de hachage d'origine et actuelle seront différentes, et vous saurez donc s'il s'agit du même fichier ou non.

Comment garantir l'intégrité des fichiers?

Suivi de l'intégrité des données: moyens de protéger vos données

- Sauvegardes. Peut-être le moyen le plus simple de conserver une copie propre de vos données. ...

- Maintenance. Toujours une bonne idée pour vous assurer que votre support de stockage fonctionne comme il se doit. ...

- Audit. Vaut une vérification manuelle de temps en temps. ...

- Horodatage. À peu près aussi simple que possible. ...

- Limiter l'accès. ...

- Signatures numériques. ...

- Contrôles de redondance cyclique. ...

- Salaison.

L'algorithme de hachage fournit-il l'intégrité?

Une fonction de hachage ne fournit pas d'intégrité! publié en avril 2017. ... Une fonction de hachage ne fournit pas d'intégrité, un MAC fournit l'intégrité. Au lieu de cela, une fonction de hachage cryptographique fournit trois propriétés, bien définies dans le monde de la cryptographie: la résistance aux collisions, la résistance à la pré-image et la seconde résistance à la pré-image.

Comment fonctionne la vérification des fichiers?

La vérification de fichier est le processus d'utilisation d'un algorithme pour vérifier l'intégrité d'un fichier informatique. Cela peut être fait en comparant deux fichiers bit par bit, mais nécessite deux copies du même fichier et peut manquer des corruptions systématiques qui pourraient se produire sur les deux fichiers.

Comment trouver la valeur de hachage d'un fichier?

Cliquez avec le bouton droit sur un fichier ou un ensemble de fichiers, puis cliquez sur Hash avec HashTools dans le menu contextuel. Cela lance le programme HashTools et ajoute le (s) fichier (s) sélectionné (s) à la liste. Ensuite, cliquez sur un algorithme de hachage (e.g., CRC, MD5, SHA1, SHA256, etc.) pour générer la somme de contrôle de hachage pour les fichiers.

Quel est le but du hachage de fichier?

Le hachage a un grand nombre d'applications en cybersécurité, centrées sur la capacité de vérifier que les données sont légitimes. Avec un algorithme de hachage sécurisé, on pouvait vérifier qu'un fichier téléchargé correspondait à ce qui était attendu. En fait, de nombreux projets proposent des hachages parallèlement à leurs téléchargements.

Quel est le but du hachage?

Le hachage est utilisé pour indexer et récupérer des éléments dans une base de données, car il est plus rapide de trouver l'élément à l'aide de la clé hachée plus courte que de le trouver à l'aide de la valeur d'origine. Il est également utilisé dans de nombreux algorithmes de cryptage.

Quels sont les différents types de techniques de hachage?

Le compartiment de données, la clé, la fonction de hachage, le sondage linéaire, le sondage quadratique, l'index de hachage, le double hachage, le débordement de compartiment sont des terminologies importantes utilisées dans le hachage. Deux types de méthodes de hachage sont 1) le hachage statique 2) le hachage dynamique. Dans le hachage statique, l'adresse résultante du compartiment de données restera toujours la même.

Qu'est-ce que la vérification de l'intégrité?

La fonction d'intégrité et d'opération de vérification (IVO) de l'IRS filtre et vérifie les déclarations de revenus potentiellement frauduleuses pour empêcher l'émission de remboursements inappropriés.

Que signifie l'intégrité?

Le Random House Dictionary définit l'intégrité comme: le respect des principes moraux et éthiques; solidité du caractère moral; honnêteté. L'état d'être entier, entier ou non diminué.

Est utilisé pour vérifier l'intégrité d'un message?

1 réponse. Explication: Message Digest est un type de fonction de hachage cryptographique qui contient une chaîne de chiffres créée par la formule de hachage unidirectionnelle. Il est également connu comme un type de technique utilisé pour vérifier l'intégrité du message, des données ou du support, et pour détecter si des manipulations sont effectuées.

Naneedigital

Naneedigital